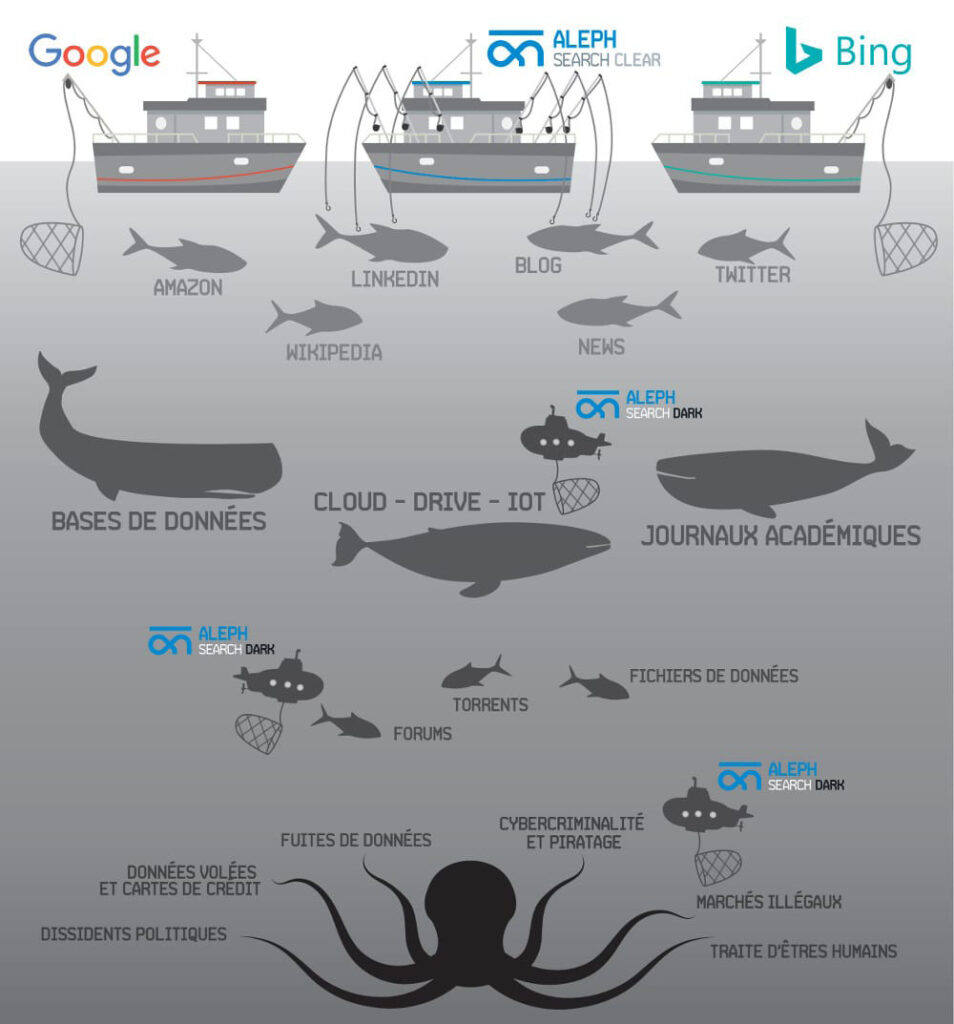

Limitée à des cercles de passionnés il y a encore quelques années, l’open source intelligence (OSINT) continue de gagner ses lettres de noblesse, au point de remettre en question l’approche conventionnelle de la collecte de données.

Comment l’industrie de défense aborde ce nouveau paradigme ? L’OSINT peut-elle se mettre au service de l’intelligence économique ? Comment encadrer les pratiques liées à l’OSINT ?

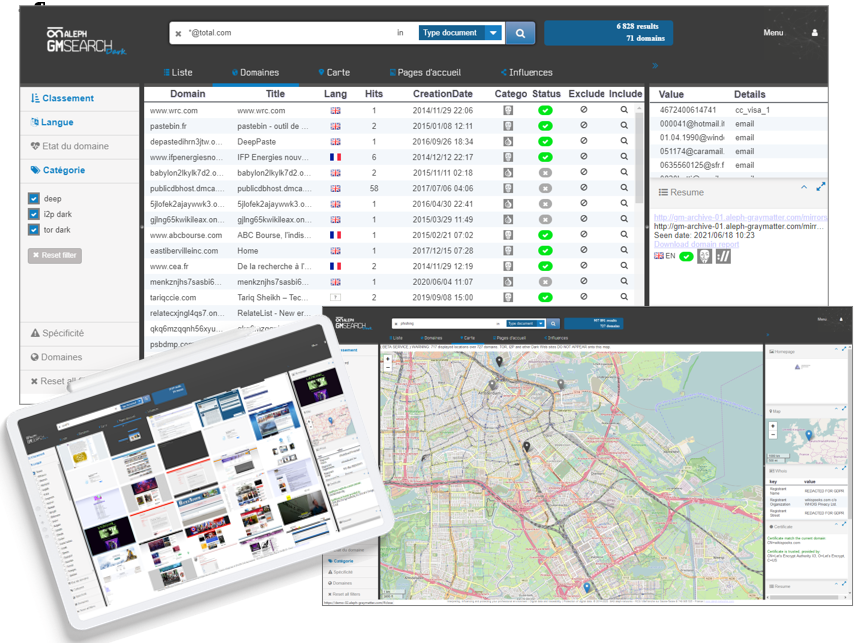

Pour répondre à ces questions, nous rencontrons Nicolas Hernandez et Victor Raffour, dirigeants de la PME française Aleph (1M€ de CA en 2022), notamment à l’origine de Aleph Search Dark, le Google du dark web.

Quel a été le déclic à la création de l’entreprise il y a 10 ans ? Quelle est votre vision de l’OSINT avec Aleph ?

Nicolas Hernandez (PDG) – C’est une réaction d’entrepreneurs ! Nous venions de grosses structures avec lesquelles nous n’étions plus en phase. Nous ne pouvions produire ce que nous avions en tête. Dans une démarche de liberté, nous souhaitions créer une entité pour exister avec nos idées et nos intentions. L’OSINT (Open Source Intelligence) est très vite arrivée sur la table. Ce qui nous fascinait, avec Antoine Bonamour (co-fondateur d’Aleph Networks), c’était la masse de données disponible sur Internet : que pouvait-il se passer si les algorithmes que nous développions travaillaient sur un très grand nombre de sources ?

Assez rapidement, une banque nous a demandé de travailler sur le dark web. Et à force de collecter massivement pour faire progresser nos algorithmes, nous avons donné naissance au premier moteur de recherche sur le dark web. Puis l’État nous a fait confiance, avec deux contrats orientés renseignements pour lutter contre le djihadisme.

Comment vos solutions aident l’État et les entreprises à protéger leurs actifs sur Internet ?

Nicolas – Au niveau étatique, nous travaillons avec les ministères de l’Intérieur, des Armées et de l’Économie et des Finances sur la détection d’éléments illégaux ou susceptibles de mettre en danger l’État ou la base industrielle et technologique de la défense (BITD). Nous ne savons pas ce que cherchent les enquêteurs car nous anonymisons les requêtes.

Concernant le BtoB, la première approche est de surveiller ce que nous appelons « les actifs stratégiques » – qu’ils soient humains, physiques ou logiques. Concernant les actifs humains, nous surveillons les informations du conseil d’administration ou des administrateurs systèmes, car des fuites de données à leur sujet peuvent engendrer du phishing, de l’arnaque au président ou des tentatives de compromission. Les actifs physiques concernent principalement le siège social et les sites industriels de l’entreprise. Il s’agit alors de les prévenir d’activisme violent. Enfin, les actifs logiques (e-mails, serveurs, noms de domaine, adresses IP, devis ou encore dossiers fusion-acquisition) se rapportent à tout ce qui peut mettre en danger une structure au sens de la guerre économique.

Dans la BITD, l’acteur principal est rarement en cause, car sa muraille est impeccable. Son point de faiblesse, ce sont […] ses fournisseurs.

Victor Raffour – Aleph

Lorsqu’une entreprise subit une violation de données, lancez-vous un processus d’investigation ou est-ce à l’entreprise elle-même de le faire ?

Victor Raffour (DGA) – Aujourd’hui, nous vendons un Google du dark web. Google se paye avec vos données et recherches. Nous, nous faisons payer l’abonnement à notre moteur de recherche.

Il faut savoir que la responsabilité juridique incombe à la personne qui effectue la recherche. En France et en Europe, vous n’avez pas le droit de collecter de la donnée en suivant des actions ou des intentions illégales. Par exemple, hacker un forum pour récupérer ses données est illégal : vous n’avez pas le droit de les utiliser. Il en est de même si vous avez la volonté d’aller sur un forum de hackers pour chercher des contenus illégaux. En revanche, si vous recherchez les actifs dont vous êtes propriétaire (nom de marque, e-mail personnel, etc.) vous êtes dans une démarche légale, car vous cherchez ce qui vous appartient.

De plus en plus d’acteurs français de l’OSINT comme Ozint.eu ou Technique et droit du numérique n’hésitent pas à rappeler à la loi tous les “osinteurs“, qu’ils soient professionnels ou amateurs. Ce n’est pas parce que la donnée est accessible qu’elle est “regardable“, commercialisable et utilisable. L’utilisation d’outils qui respectent la loi française et européenne est un vrai sujet. Parfois même sans le savoir, vous êtes en infraction avec la législation française lorsque vous utilisez des produits vendus par des entreprises hors UE – États-Unis ou Israël par exemple – qui relèvent d’une autre réglementation.

Quand vous utilisez un moteur de recherche comme le nôtre, vous savez où va aller la requête. Ce n’est pas le cas des logiciels américains par exemple. Dans pareil cas, montrer ce que vous cherchez ou considérez comme sensible, remonter une information ayant fuité ne constitue pas une bonne idée. À cet égard, nous trouvons que le volet cyber et nouvelles obligations des opérateurs d’importance vitale (OIV) de la loi de programmation militaire 2024-30 est assez léger.

Nicolas – Les réglementations DORA et NIS 2, qui doivent être ratifiées par le Parlement français dans l’année, vont, je l’espère, faire prendre conscience à la BITD qu’il faut re-régionaliser les fournisseurs critiques. Ces réglementations vont nécessiter de faire de la recherche en sources ouvertes pour trouver des faiblesses chez les sous-traitants.

Selon vous, la BITD est-elle acculturée à l’OSINT ?

Victor – La BITD, à de rares exceptions près, n’est pas du tout prête à avoir cette démarche. L’industrie de défense est très en retard, mais pour une raison qui vient du normatif. Jusqu’à présent, les normes vous imposaient de mettre en place “la muraille du château fort” : des systèmes de type firewall, antivirus, double authentification, etc.

Pour prolonger cette image, Château-Gaillard était réputée être une forteresse “imprenable”. Lorsque Philippe Auguste a souhaité prendre ce colosse de pierre, il y est rentré par les vitraux… de la chapelle ! Dans la cybersécurité, c’est la même chose. Une fois érigés vos remparts, il faut se poser la question du plan des égouts, du pont-levis ou des accès diffusés en dehors de la citadelle, car ces données sont les causes racines du phishing ou des intrusions dans les systèmes. Dans la BITD, l’acteur principal est rarement en cause, car sa muraille est impeccable. Son point de faiblesse, ce sont les vitraux de la chapelle de Château-Gaillard : c’est-à-dire ses fournisseurs.

Soyons clairs : il n’y a pas de phishing ni d’intrusion s’il n’y a pas de données à l’extérieur. Si vous recevez des fausses amendes ou des faux Chronopost sur votre téléphone portable, c’est parce que votre numéro de téléphone figure dans des listes utilisées par des hackers. Le hacker a une méthodologie. Avant de passer à l’attaque, il la prépare en recherchant de l’information. C’est comme une opération militaire, qui se déroule en trois phases. La première est dédiée au renseignement, la deuxième à l’attaque, et la troisième à la négociation ou à l’extorsion – laquelle va produire à nouveau de la data pour jouer un N coup supplémentaire, et ainsi de suite.

Nicolas – Nous avons alerté le S2IE (service des affaires industrielles et de l’intelligence économique) de la Direction générale de l’armement (DGA) sur ce phénomène, car cela concerne aussi des fournisseurs de services IT basés aux États-Unis. De la data stratégique se balade partout dans des systèmes qui n’ont pas le niveau de protection suffisant. D’ailleurs, je ne comprends pas qu’il y ait moins d’exigence en cyber-résilience pour la BITD que pour les organismes financiers. Je vous donne un exemple. Un gros cabinet d’avocats, client et fournisseur de nombreux acteurs de la BITD, fait réceptionner ses documents sur un SharePoint basé aux États-Unis. Nous avons trouvé le point d’entrée de ce SharePoint à partir de leur site web. Cela concerne peut-être un quart de la BITD… Il est impératif de se préoccuper de l’écosystème dans lequel navigue l’information !

Comment rendez-vous vos solutions accessibles à tous ses utilisateurs, quel que soit leur niveau de compétence technique ?

Victor – Lorsque nous vendons la licence à une entité, nous formons l’utilisateur concerné pour qu’il effectue ses requêtes en tenant compte de son niveau de technicité et de sa méthodologie de recherche. S’il fait juste de l’alerting, il utilise notre moteur de recherche comme il le ferait avec Google. Un profil un peu plus technique va utiliser les métadonnées que nous lui apportons. S’il a un profil d’enquêteur, il pourra faire des corrélations, générer des graphiques et remonter la source.

Si vous n’êtes pas dans une volonté de surveiller l’ensemble de l’écosystème, vous ne voyez pas la réalité de l’écosystème. C’est d’autant plus vrai que l’industrie de défense est très implantée en région et que nous percevons une régionalisation très forte pour certains groupes d’activistes. Nous l’avons encore remarqué avec les mouvements sociaux. Ce qui se passait en Bretagne était beaucoup plus virulent que dans d’autres régions françaises. En cyber, c’est exactement la même chose, avec des hacktivistes beaucoup plus violents dans certaines zones. L’OSINT, ce n’est pas que de l’intelligence économique, c’est aussi nécessaire dans sa résilience cyber.

Nicolas – Le cyber est un moyen, ce n’est pas une fin. Je ne me lève pas un matin en me disant, “je vais être activiste cyber“. Je le deviens parce que ma cible est loin. Cela me permet d’être activiste en étant à l’autre bout de la France, sans prendre le train. Il y a une corrélation directe entre le taux de chômage et la violence de l’activisme. L’activisme violent naît d’une souffrance et d’un système de contraintes et de pressions issues d’un contexte géopolitique.

Victor – En résumé, la digitalisation étendue des outils et des moyens de communication des entreprises, combinée à une explosion de l’exposition aux risques géo-économiques, forment cocktail assez explosif.

L’OSINT doit aider à faire comprendre qu’une surface d’attaque implique tout l’écosystème de son entreprise.

Nicolas Hernandez – Aleph

L’OSINT peut-il permettre à la BITD d’améliorer leur prise de décision et leur compétitivité, notamment pour gagner des contrats à l’export ?

Nicolas – Cela peut déjà leur éviter d’en perdre. Parlant de guerre économique, on ne peut pas être un bon attaquant si on n’a pas une bonne défense. L’OSINT doit aider à faire comprendre qu’une surface d’attaque implique tout l’écosystème de son entreprise. Aussi, il faut commencer par identifier les faiblesses de son écosystème avant de se poser la question de l’offensif, de l’exploitation de la fragilité de ses concurrents. Mais j’ai la sensation que nous continuons à regarder les autres sans même nous autoriser à penser à faire de l’offensif. Les Américains et les Chinois, qui l’ont très bien compris, sont les plus agressifs sur le sujet.

Victor – Aujourd’hui, en OSINT, le cadre légal français et européen ne permet quasiment pas de faire de l’offensif. C’est proscrit. Si vous recherchez des ligues de données de votre concurrent, car vous avez appris qu’il a été attaqué par un ransomware, et que vous téléchargez le fichier, vous êtes dans l’illégalité la plus complète. Faudra-t-il un jour changer la loi ? Blindons déjà notre défense et voyons après si certaines sociétés ont le droit d’aller faire de l’offensif.

Êtes-vous présents à l’export ? Est-ce que les autres pays sont plus évolués que la France sur le sujet ?

Victor – Nous sommes uniquement présents en Europe continentale, notamment en Suisse. À l’export, nous voyons davantage des acteurs de la société civile, plutôt que de la défense. Nous percevons une plus grande prise de conscience sur la problématique des données chez les Belges, Luxembourgeois et Suisses. Ils ont la même muraille réglementaire européenne, mais contrairement à nous qui attendons que la réglementation tombe, ils s’y préparent dès aujourd’hui et mettent les moyens pour être prêts le jour J.

Vous portez le projet Drones lancé par l’Agence de l’innovation de défense (AID). Où en êtes-vous aujourd’hui ? Comment collaborez-vous avec les parties prenantes ? Le déploiement de votre solution a-t-il déjà eu lieu ?

Nicolas – Nous sommes sur la fin du projet Drones et avons réussi à développer un produit actuellement en bêta dans plusieurs ministères. Mais aujourd’hui, en sortie de RAPID (Régime d’APpui à l’Innovation Duale), nous faisons face à une problématique : il n’y a plus de ligne budgétaire permettant de financer un passage à l’échelle. Nous nous retrouvons dans une situation où les opérationnels veulent l’outil et ses évolutions, mais sans personne pour les financer.

Victor – Nous sortons du RAPID avec un niveau de maturité technologique à TRL 6. Pour être à TRL 7 et 8 (commercialisable pour de l’étatique), nous sommes obligés de financer en fonds propres. Aujourd’hui, nous sommes obligés d’attendre plusieurs mois pour savoir si l’enveloppe budgétaire sera débloquée. Et en même temps, les services de l’État nous disent qu’ils ont besoin dès maintenant de l’outil et de ses évolutions. De nos jours, avec du RAPID, nous arrivons à très bien financer du fondamental, mais lorsqu’il s’agit de soutenir, dans la dernière ligne droite, des deals et évolutions à moins de 100 000€, nous ne trouvons personne.

C’est un vrai problème pour l’innovation. Une fois le RAPID terminé, les TRL 5-6 atteints, des utilisateurs convaincus, nous avons un trou dans la raquette pour finaliser l’usage. Avec ces problèmes de ligne budgétaire, nous allons nous retrouver avec un an de retard, à attendre que ça se débloque, alors que la technologie est déjà là.

Nicolas – Et nous avons un autre souci : les lignes budgétaires d’expérimentation. Leurs coûts de mise en œuvre son tellement complexes qu’il faudrait qu’on ait un projet à plus de deux millions d’euros pour que cela en vaille la peine. Il y a des gros projets d’expérimentation à plusieurs millions pour des grands groupes mais ils ne peuvent pas débloquer de ligne budgétaire pour les petites structures innovantes.

Victor – Nous avons un très grand espoir dans la task force d’acquisition rapide annoncé par le Délégué général pour l’armement, Emmanuel Chiva. C’est une idée remarquable car c’est la bonne solution pour pallier ces neuf ou douze mois de contraintes d’attente d’exercice budgétaire des entités acheteuses. Nous espérons que sa mise en place intégrera cette problématique sur l’innovation des TPE-PME pour des budgets très inférieurs avec du dérogatoire, en attendant que l’exercice budgétaire passe. C’est fondamental dans une “économie de guerre“. Cela étant, elle a été annoncée, nous nous tenons au courant, mais concrètement nous n’avons pas encore vu la réalité et la construction de cet écosystème.

L’OSINT a un rôle à jouer dans le monde du renseignement et pousse à une remise en question des différentes méthodologies de collecte de données.

Nicolas Hernandez – Aleph

Participerez-vous à la sécurisation des JO 2024 ? Si oui, comment ?

Victor – Le risque cyber et les problématiques liées au dark web sur les JO 2024 ne sont pas un fantasme. C’est une réalité depuis déjà plusieurs mois, à tous les niveaux. Les entreprises participantes, qu’elles soient sous-traitant de premier, deuxième ou troisième rang, seront des cibles privilégiées parce qu’elles auront accès à des données sur les JO. Un sous-traitant qui subit une cyber-attaque aura peut-être tendance à payer une rançon plus chère ou plus vite. Du fait de l’aura de communication autour des Jeux Olympiques et d’une contrainte d’obligation de résultats, l’écosystème des entreprises va être confronté à une volonté d’attaques beaucoup plus grande.

Nicolas – Aujourd’hui, il y a déjà des problèmes de cybersécurité sur les infrastructures numériques des JO. Ce n’est plus un secret et je ne veux pas que cela en soit un car derrière les JO, il y a un enjeu d’État. De nombreux fournisseurs de l’événement sont déjà victimes d’un ransomware russe. Il y a déjà des données disponibles sur le dark web.

Quels sont les principaux enseignements à tirer de l’utilisation de l’OSINT dans la guerre en Ukraine ?

Nicolas – Cette guerre en Ukraine démontre que l’OSINT a un rôle à jouer dans le monde du renseignement et pousse à une remise en question des différentes méthodologies de collecte de données. Ce changement de paradigme doit être accompagné d’un outil. Si non, il n’y a pas de prise de conscience et les analystes ne sont pas suffisamment équipés pour travailler. Jusqu’à présent, le ministère des Armées et la BITD s’appuyaient sur des outillages datant des années 80-90, lesquels sont des outils de veille. C’est pour cela que nous avons souhaité proposer un outil analyse des écosystèmes plutôt que l’analyse d’un ensemble de données, celui-ci étant non adressable.

Victor – Je vois un deuxième apport de l’OSINT dans cette guerre en #Ukraine : l’investissement de la société civile et des personnes physiques. Nous voyons une multitude de personnes remonter des informations extrêmement pertinentes. L’OSINT est un formidable vecteur de remontée d’informations pour les opérationnels. Nous pensons qu’une réserve dédiée à l’OSINT doit naître, renforçant par ailleurs le lien Armée-Nation. Le citoyen peut jouer un rôle ponctuel dans la protection de la Nation ou de l’Europe, mais il faut mettre en place un cadre légal et former les personnes.

Auriez-vous un livre à conseiller à nos lecteurs sur le sujet ?

Victor – Pour celles et ceux souhaitant s’initier à l’OSINT, je ne peux que leur conseiller de lire le livre blanc des pratiques légales rédigé par l’association Ozint.eu. Savoir ce que j’ai le droit ou pas de faire et ce que je risque. Savoir ce que j’ai le droit ou pas de faire et ce que je risque. L’OSINT, c’est comme tout, plus on en fait, plus on acquiert réflexes et méthodologies.